Ένα νέο malware (κακόβουλο λογισμικό), γνωστό ως Cuttlefish, στοχεύει routers μικρών γραφείων ή home office (SOHO), με σκοπό να παρακολουθεί την κυκλοφορία δεδομένων μέσω των συσκευών.

Αυτό επιτυγχάνεται μέσω της συλλογής δεδομένων ελέγχου ταυτότητας από τις αιτήσεις HTTP GET και POST.

“Το εν λόγω malware (κακόβουλο λογισμικό), που διαθέτει μια ευέλικτη δομή, έχει κυρίως σχεδιαστεί για την κλοπή δεδομένων ταυτοποίησης από ιστοσελίδες που αποστέλλονται μέσω των routers σε τοπικά δίκτυα (LAN),” σύμφωνα με την Black Lotus Labs της Lumen Technologies.

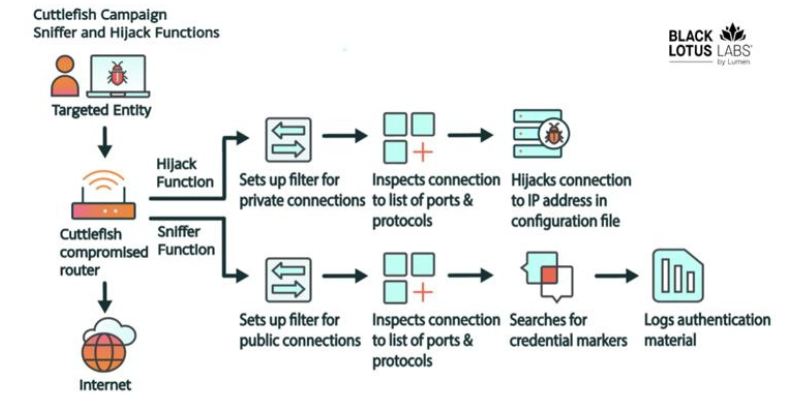

Μια άλλη λειτουργία του Cuttlefish malware, του επιτρέπει να διαχειρίζεται τόσο την DNS όσο και την HTTP πειρατεία, καθιστώντας δυνατή τη σύνδεση με ιδιωτικές διευθύνσεις IP που συνδέονται με επικοινωνίες εντός ενός εσωτερικού δικτύου.

Δείτε σχετικά: Κακόβουλο PowerShell που ωθεί malware φαίνεται γραμμένο με AI

Υπάρχουν στοιχεία στον πηγαίο κώδικα που δείχνουν συσχετισμούς με ένα άλλο, ήδη γνωστό, που ονομάζεται HiatusRAT. Παρόλα αυτά, δεν έχει ακόμα εντοπιστεί κοινή δράση μεταξύ τους.

Από τις 27 Ιουλίου 2023, το Cuttlefish είναι ενεργή, με την πιο πρόσφατη εκστρατεία του να διαρκεί από τον Οκτώβριο του 2023 έως τον Απρίλιο του 2024. Κατά τη διάρκεια αυτής, κατάφερε να μολύνει 600 μοναδικές διευθύνσεις IP, οι οποίες συνδέονται κυρίως με δύο τουρκικούς παρόχους τηλεπικοινωνιών.

Η ακριβής μέθοδος πρόσβασης που χρησιμοποιήθηκε για τη διείσδυση στον δικτυακό εξοπλισμό παραμένει αδιευκρίνιστη. Παρ’ όλα αυτά, μετά από μια επιτυχημένη εισβολή, ακολουθεί η δημιουργία ενός bash script, το οποίο αναλαμβάνει τη συλλογή σημαντικών δεδομένων από τον κεντρικό υπολογιστή. Αυτό περιλαμβάνει τα περιεχόμενα του φακέλου /etc, τις διεργασίες που βρίσκονται σε εξέλιξη, τις ενεργές διασυνδέσεις και τις συνδεδεμένες συσκευές, με τα ευρήματα να αναφορτώνονται σε έναν ιστότοπο που ελέγχεται από τον χάκερ (kkthreas[.]com/upload).

Στη συνέχεια, λαμβάνει και ενεργοποιεί το ωφέλιμο φορτίο Cuttlefish από έναν ειδικό διακομιστή, επιλέγοντας την κατάλληλη έκδοση ανάλογα με την αρχιτεκτονική του δρομολογητή, όπως Arm, i386, i386_i686, i386_x64, mips32, και mips64.

Ένα σημαντικό στοιχείο είναι ότι η παθητική ανάλυση των δεδομένων δικτύου έχει αναπτυχθεί κυρίως με σκοπό τον εντοπισμό δεδομένων ελέγχου πρόσβασης σε δημόσιες cloud υπηρεσίες όπως η Alicloud, η Amazon Web Services (AWS), η Digital Ocean, η CloudFlare και η BitBucket, μέσω της δημιουργίας ενός προηγμένου Berkeley Packet Filter (eBPF).

Αυτή η λειτουργία ρυθμίζεται από μια σειρά κανόνων που καθορίζουν τη δυνατότητα του κακόβουλου λογισμικού να εισβάλλει στην κυκλοφορία προς ιδιωτικές IP διευθύνσεις ή να ενεργοποιήσει μια διαδικασία σάρωσης για την κυκλοφορία προς δημόσιες IP, με στόχο την κλοπή διαπιστευτηρίων υπό ορισμένες συνθήκες.

Οι κανόνες για την αεροπειρατεία επαναλαμβάνονται και ενημερώνονται μέσω ενός ειδικά διαμορφωμένου διακομιστή εντολών και ελέγχου (C2), μετά τη δημιουργία μιας ασφαλούς συνδέσεως μέσω της χρήσης ενός ενσωματωμένου πιστοποιητικού RSA.

Το κακόβουλο λογισμικό είναι σχεδιασμένο να λειτουργεί τόσο ως διακομιστής μεσολάβησης όσο και ως VPN, μεταφέροντας τα δεδομένα που έχουν κλαπεί μέσω του παραβιασμένου router. Αυτό επιτρέπει στους χάκερς να χρησιμοποιήσουν τα κλεμμένα διαπιστευτήρια για την πρόσβαση σε επιλεγμένους στόχους.

«Το Cuttlefish αποτελεί την τελευταία λέξη στην εξέλιξη του παθητικού malware (κακόβουλου λογισμικού) για συστήματα δικτύωσης υψηλών επιδόσεων […] και ενσωματώνει μια σειρά από προηγμένα χαρακτηριστικά» σύμφωνα με την εταιρία κυβερνοασφάλειας.

Διαβάστε περισσότερα: Απουσία γυναικών στο 11% των ομάδων κυβερνοασφάλειας

Διαθέτει την ικανότητα να διαχειρίζεται δρομολογήσεις, να πραγματοποιεί συνδέσεις αεροπορικής επίθεσης και να χρησιμοποιεί την παθητική δυνατότητα ανίχνευσης. Χρησιμοποιώντας το κλεμμένο υλικό, ο χάκερ ανακτά όχι μόνο πόρους του cloud που σχετίζονται με τον στοχευμένο στόχο, αλλά επεκτείνει επίσης την επιρροή του στο σύστημα cloud.

Πηγή: thehackernews